昨天介紹了 dig 的基本用法,今天要來試玩一下其他功能,在開始前請注意以下說明

!!!!!!!!!! Zone Transfer 請勿對任何組織進行嘗試,因為有入侵的意味!!!!!!!!!!!!!!!

DNS zone transfer 是用來同步及查詢DNS的記錄並進行更新,若未管理好相關設定,而讓所有來源皆可對內部的 DNS 主機進行 Zone Transfer 查詢,就為駭客製造了一個取得伺服器資訊的機會,而更進一步列出可攻擊目標。

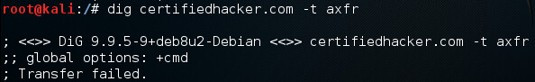

進行zone transfer,下圖範例因有 DNSSEC 所以測試失敗

dig [目標網域] @[DNS主機] -t axfr

什麼?! 不能實作 zone transfer 很無聊? 別擔心,貼心的 dig 網站有可以進行 zone transfer 的測試及說明,詳情請參考 https://digi.ninja/projects/zonetransferme.php

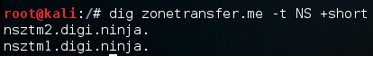

首先,找出 zonetransfer.me 的DNS主機

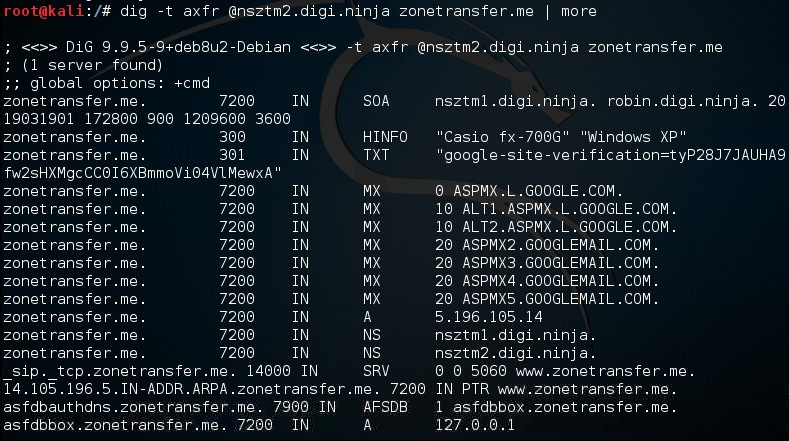

由輸出可以發現……該網域的DNS相關資訊被詳細列示如下:

dig -t axfr @nsztm2.digi.ninja zonetransfer.me

要預防 zone transfer 可以透過修改Linux及Windows的參數來指定可以進行 zone transfer的主機IP

接下來.....要來介紹一個叫做 urlcrazy 的工具,他可以用來尋找有登記且名稱類似的網域資訊,以產生網域拼寫錯誤或是變形的字體來測試&偵測有可能發生的惡意行為,例如 URL 劫持、釣魚和企業間諜活動等,再將結果匯出存成檔案。

特色:

qwerty - 我們常使用的鍵盤排列

qwertz - 德國鍵盤

azerty - 法國鍵盤

dvorak - 以使用英語為設計出發點,將常用的字母聚集在一起

我們現在要開始進行 urlcrazy 的使用,不過......從官網的影片說明來看,他覺得我們才全都瘋了~URL不瘋!!!!!!

想想會參加鐵人賽的也的確都蠻瘋的~對吧?!

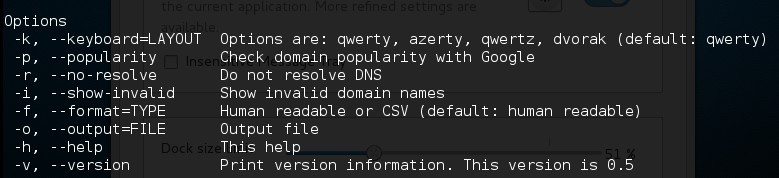

輸入 urlcrazy -h 查看可用的參數

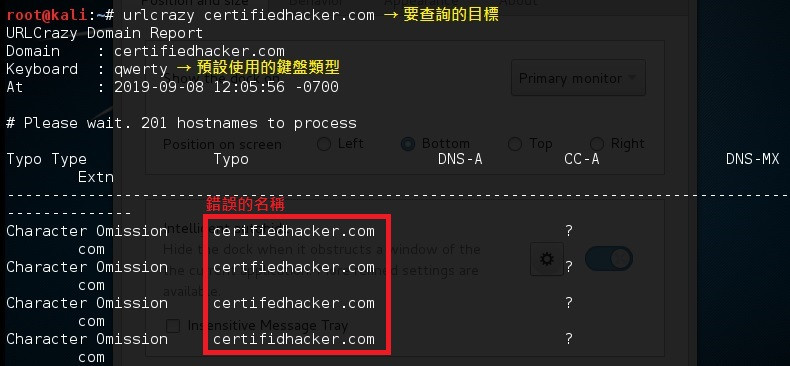

urlcrzay [目標網域]

預設使用 qwerty 鍵盤產生錯誤的網域名稱進行檢測,由於鍵盤錯位造成的輸入錯誤,就會被導向至另外一個網站,這個網站就很有可能是廣告或是釣魚網站,因不同的鍵盤使用習慣而有不同的結果,這類型的「錯誤」就是指「typo」網域,常見於中、大型的企業,優點是可以增加網站的點擊率~

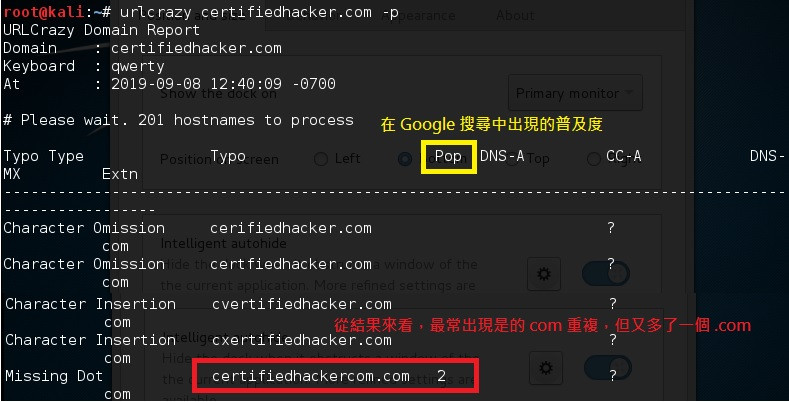

測試該名稱在 Google 搜尋中出現的普及度(出現頻率)

urlcrzay [目標網域] -p

以下我們用不同的鍵盤來比較結果

預設鍵盤,取得 132 種名稱組合

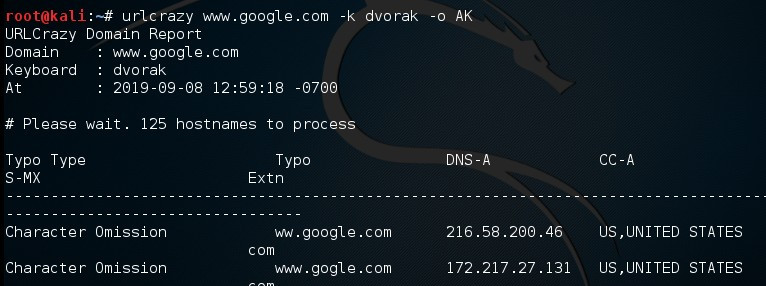

比較值得注意的是,若有看到 IP 代表該名稱確實有被使用

指令 dvorak urlcrazy www.google.com.tw -k dvorak

取得 125 種名稱組合

將查詢結果匯出成檔案

看匯出的內容

在一開始使用 urlcrazy 時,其實並不太解這種做法有什麼特別能攻擊的弱點,但其實能透過在Google被搜尋最多的錯字頻率製造假站台,引誘未注意細節的人上鉤......實在是無處不地雷呀 lol

大家有空可以看看資料來源的影片哦~蠻有趣的

資料來源: https://tools.kali.org/information-gathering/urlcrazy